reGeorg使用

1、需要上传可执行的脚本到服务器(根据服务器可执行脚本选择)

2、执行命令访问脚本获取代理

python2.7 reGeorgSocksProxy.py -p 1234 -u http://你的服务器公网IP/tunnel.nosocket.php

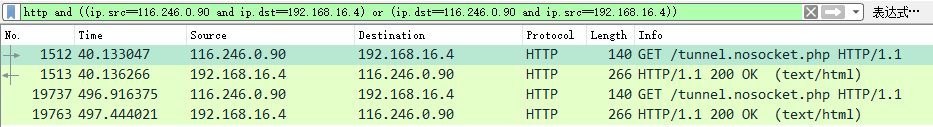

分析: 在服务器抓包,看到数据包如下,其中116.246.0.90是攻击者IP,192.168.16.4是服务器内网地址。正常执行命令后抓包数据。

尝试开启代理访问网页时抓包数据代理类型也是http,其实也支持https。

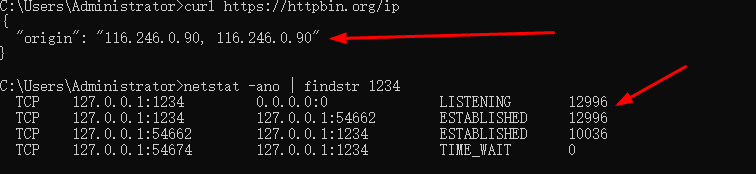

尝试抓取攻击机本地端口:1234。

看到本地端口1234是处于连接状态,还有一个本地的链接。。有点懵逼。

查看服务器本地端口:

看到80端口建立了与攻击者的外网IP的TCP链接,116.246.0.90是攻击者公网IP,这是在访问网页时出现的,由于访问网页时利用了socks5协议,所以这是socks5的流量数据。

然年后浏览器插件Foxproxy设置socket5代理。

此时浏览器访问百度,验证自己的IP归属,成功将原来的公网IP换为服务器公网IP。

概括几点结论:

1、reGeorg使用的是http/https协议穿透防火墙来传送数据。

2、reGeorg代理可以支持socks5访问,尝试了http,网页是打不开的。

3、reGeorg在开启监听端口1234,然后使用上传的脚本文件将流量通过http协议传送到本地攻击机。

还是有些疑问,后来看了下网上的一些博文,总算大概明白点。

如下:

reGeorg主要是把内网服务器的端口通过http/https隧道转发到本机,形成一个回路。用于目标服务器在内网或做了端口策略的情况下连接目标服务器内部开放端口。它利用webshell建立一个socks代理进行内网穿透,服务器必须支持aspx、php或jsp这些web程序中的一种。

补充:

内网端口通过http/https转发到本地,然后本地使用socks5正向代理穿透防火墙到达服务器,即是一个环路。

如果其他大佬有不同的想法,不认可可以随时批评,相互交流,共同进步。

本作品采用 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议 (CC BY-NC-ND 4.0) 进行许可。