bugkuCTF(SQL注入2)

看了很多writeup,大都是用的文件泄露漏洞获得的flag,鉴于本人水平有限还是没能看懂真正的sql注入,只能偷懒了,还是有些收获

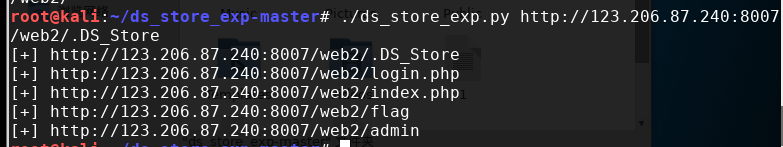

大致思路就是先用nikto跑出站点的漏洞OSVDB-6694: /web2/.DS_Store,然后用ds_store_exp.py脚本跑出文件列表,获得flag.(nikto安装apt-get install nikto ,脚本下载地址,如果提示缺少模块lib.ds_store,直接pip install ds_store)

关于nikto:perl语言开发的开源WEB安全扫描器;识别网站软件版本;搜索存在安全隐患的文件;检查服务器配置漏洞;检查WEB Application层面的安全隐患;避免404误判

DS_store文件是用来存储文件夹的显示属性的,可以获知文件列表,详细点击。关于文件泄露漏洞大致分类点击。

直接构造URL=123.206.87.240:8007/web2/flag,下载记事本打开可得flag

本作品采用 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议 (CC BY-NC-ND 4.0) 进行许可。