Chrome浏览器远程代码执行0Day复现

一、漏洞简介

4月13日,国外安全研究员发布了Chrome 远程代码执行 0Day漏洞的PoC详情。攻击者可利用此漏洞,构造一个恶意的Web页面,用户访问该页面时,会造成远程代码执行。目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版( 89.0.4389.114)仍存在该漏洞。由于Chrome浏览器会默认开启沙盒,可以拦截利用该漏洞发起的攻击,所以一般用户不会受到影响。

二、POC测试

chrome历史版本下载:

https://sourceforge.net/projects/portableapps/files/Google%20Chrome%20Portable/

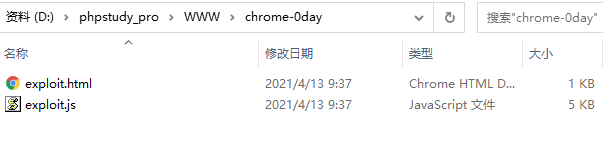

https://www.chromium.org/getting-involved/dev-channel(需要翻墙)下载POC repo:https://github.com/r4j0x00/exploits/tree/master/chrome-0day

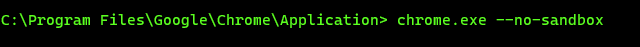

非沙箱模式启动

chrome --no-sadbox,快捷键后加也可以,命令行启动也行。

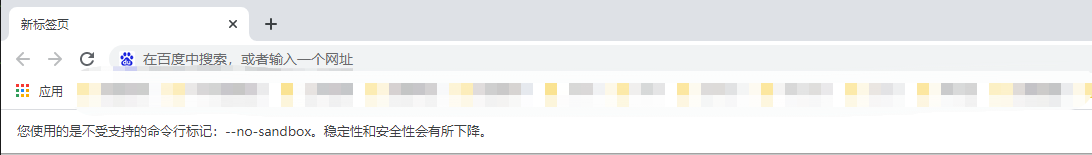

非沙箱模式运行会有提示。

- 访问即可触发

三、漏洞修复

1、更新至beta测试版Chrome(90.0.4430.70)。

2、不要以非沙箱模式运行chrome。

四、参考链接

https://twitter.com/r4j0x00/status/1381643526010597380

https://mp.weixin.qq.com/s/qlw01wjJ0iIQUNgGYQrlMA

本作品采用 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议 (CC BY-NC-ND 4.0) 进行许可。